ログ管理とは

ログ管理とは、さまざまなログからサイバー攻撃の経路特定や影響範囲の調査を行うことです。ログと言っても、社内システムやクラウドサービスの種類や個数、端末の台数によって、収集される情報はさまざまあります。

● 社内システムやサービスごとのアクセスログや操作ログ

● 認証時のログ

● サーバー、端末のイベントログ

● ネットワークログ など

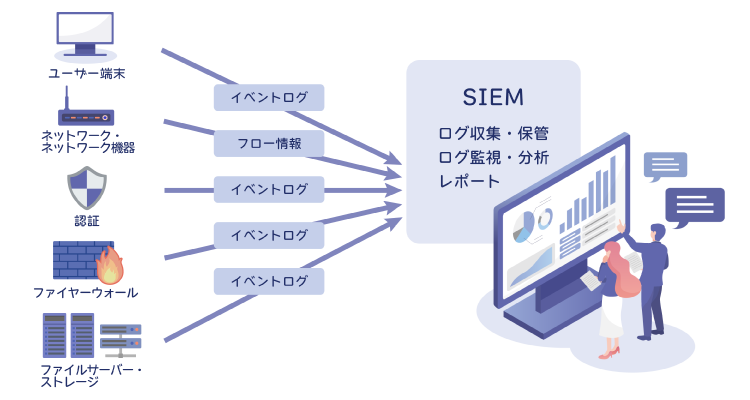

ログごとにフォーマットが異なりますし大量に出力されるため、人力で収集、分析することは非常に困難です。そこで、大量のログを集めて一元管理し、リアルタイムにセキュリティインシデントを発見、通知する「SIEM(シーム)」の利用を検討してみてはいかがでしょうか。「SIEM」は「Security Information and Event Management」の略で、日本語に置き換えると「セキュリティ情報とイベント管理」となります。

SIEMを導入すると得られるメリット

SIEMの導入により、大量のログを自動収集して時系列で分析し、リアルタイムで脅威となりうるものや、普段とは異なる異常な動作を検知した場合にその結果を管理者に通知することで、すばやいインシデント対応が可能になります。

SIEMの主な機能

SIEMの主な機能を以下にまとめます。

① ログの収集・保管

監視対象機器のログを自動的に収集し一元管理します。

対象例として、ユーザー端末の操作ログやプロセスごとのシステムログ、すべての経路におけるネットワーク機器の通信ログ、認証に関するセキュリティログ、ファイルサーバーやストレージなどのアクセスログが挙げられます。高度な攻撃に対応するために、これらのログを暗号化された安全な経路で収集することが必要になります。

また、最終的に集約されたログは膨大な量になるため、ログの圧縮や形成などにより、効率的に保管できるようにしています。

② ログの監視・分析

収集したログを時系列に分析し、普段とは異なる異常な動作をリアルタイムで検出します。

集めたログを人間の目でリアルタイムに確認することはできないため、SIEMにより、セキュリティリスクの高いイベントを自動的にアラートとして知らせる必要があります。しかしながら、そのイベントがユーザー自らで行ったものなのか、マルウェアによってもたらされたものなのかは、独自の検知ルールを設定するだけでは判別できません。ログの重要度に応じてアラートを出す、ユーザーの振る舞いにより攻撃を検知するなど、柔軟かつ、高度な検知機能があらかじめ提供されている製品が望ましいです。

③ レポート

インシデント発生時にその状況を可視化するダッシュボード機能や、レポート出力機能のことです。

障害発生状況を一括で把握でき、さらに障害箇所を詳細に表示するなどの機能により、早急な原因の切り分けと障害対応が可能になります。

セキュリティインシデント発生後の対処

SIEMで通知されたインシデントに対して、復旧の対処までを可能な限り自動化するツールとして、「SOAR(ソアー)」があります。「Security Orchestration Automation and Response」の略です。ここでは一連の機能を簡単に説明します。

インシデントの自動対処

SIEMで定義されたアラートのリスクレベルに応じて、インシデントチケットとして管理する、システム管理者へ通知メールを自動送信する、脅威情報に含まれるURLからダウンロードされたファイルがあるならばそのファイルを自動隔離する など一連の操作を自動化します。

インシデントの管理

インシデントチケットを一元管理します。類似のチケットを検索する、チャットボットなどの活用により、インシデント発生時に円滑にコミュニケーションを行う などの機能があります。

脅威情報の活用

発生したインシデントを脅威情報として記録しておき、同様の事象が発生した場合の対処方法をルール化しておきます。

まとめ

リモートワークやクラウドサービスの利用増加に伴い、従来の境界型セキュリティモデルでは安全性を担保できなくなっています。また、クラウドサービスの利用に際し、インターネットを利用する機会が多くなっているのが現状です。インターネットに流れる情報は、暗号化されているとはいえ、攻撃者からも読むことができ、さらに偽装することも容易です。

そのためにも複数のログを突き合わせて分析をし、異常をできる限り早く検知、対処する仕組み(SIEM、SOAR)の導入をご検討してみてはいかがでしょうか。