テレワークのセキュリティ

昨今、新型コロナウィルスの感染拡大によって、テレワークをする人が増えていると思います。

テレワークをすることによって、どのような脅威があり、どのようにセキュリティを強化していけば良いのか見ていきましょう。

本記事では、総務省が公開している「テレワークの推進」、「テレワークセキュリティガイドライン(第5版)」を参考文献としております。

https://www.soumu.go.jp/main_sosiki/cybersecurity/telework/

そもそもテレワークとは

テレワークとは情報通信の技術を活かして、時間や場所にとらわれず柔軟に働ける考え方です。

大きく分けて、次のような種類があります。

- 在宅勤務

自宅を就業場所にして業務を行います。 - サテライトオフィス勤務

会社の拠点から離れた場所に設けられたオフィスやシェアオフィスなどを就業場所として業務を行います。 - モバイル勤務

ノートパソコンなどモバイル機器を活用して、電車やカフェなど好きな場所で業務を行います。

テレワークの方法

テレワークのやり方として様々な方法が存在しています。

ガイドラインに記載されている手法から一部になりますがご紹介します。

-

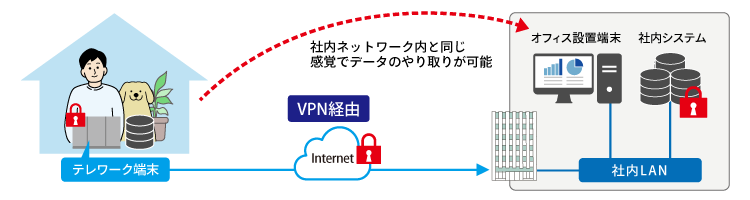

- VPN方式

インターネット上に仮想的な通信網を設け、オフィスのネットワークへ接続する手法です。

物理的にはインターネットに接続していますが、オフィスのネットワーク内にいるのと同じような感覚で業務ができます。

- VPN方式

-

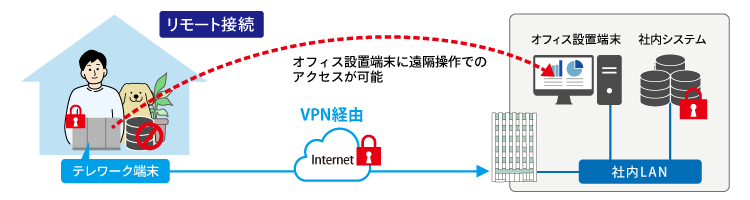

- リモートデスクトップ方式

テレワーク端末からオフィスにあるデスクトップ端末にリモートで接続し、遠隔操作で業務を行う方法です。

また、仮想のデスクトップをサーバーなどで一元管理し、各テレワーク端末から接続して利用するVDI(仮想デスクトップ)方式というものもあります。

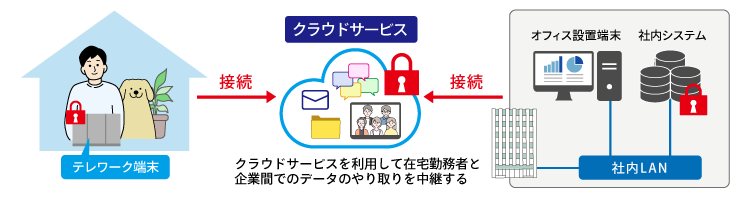

- クラウドサービス方式

オフィスのネットワークに接続するのではなく、クラウドサービスを利用して業務を行う方法です。

- リモートデスクトップ方式

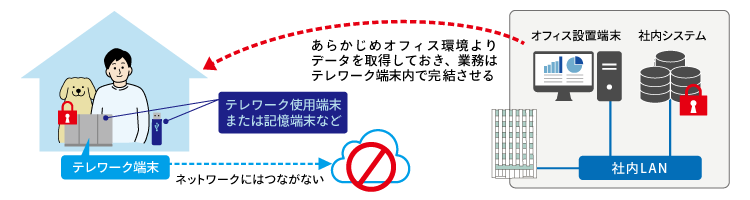

- スタンドアロン方式

事前に必要なデータをテレワーク端末やUSBメモリなどに保存しておき、テレワーク時にはインターネットにつながずに業務を行う方法です。

テレワークのメリット

テレワークは以下のように様々なメリットが期待できます。

- 感染症の罹患防止

公共交通機関などによる移動を削減できるため、従業員が新型コロナウィルスやインフルエンザなどに感染するリスクを抑えることができます。

また、万が一感染して自宅隔離になった場合でも、体調面などに問題がなければ、業務を続行することができます。 - 通勤時間の削減

在宅勤務の場合は、通勤時間がなくなるため、その分余暇時間が増えることになり、家族サービスや自己啓発、趣味などの時間に充てることができ、ワークライフバランスの向上につながります。 - 災害発生時の事業継続

就業場所を分散させて業務を行うことで、地震などで被災し業務が止まってしまうリスクを軽減することができます。 - 優秀な人材の確保

たとえ会社に出社することが現実的ではない場所に住んでいたとしても、業務が可能になるため、遠方に住んでいる優秀な人材を発掘して、採用することが比較的容易になっていきます。 - コストの削減

通勤が削減されるため、通勤費の削減が期待できます。

また、会議もオンラインで行うことで、資料の印刷や会議室への移動時間などもなくなり、コストの削減に繋がります。

ただ、従来はオフィスの電気を使用して業務をしていたところを、従業員の家庭の電気を使用して業務することになるので、電気代の面では考慮した方がいいでしょう。

テレワークのセキュリティ事故事例やリスク

メリットばかりが感じられるテレワークですが、これまで多数のセキュリティ事故が発生しています。

総務省が公開しているガイドラインに記載されている内容を抜粋し、身近にありそうな事例やリスクを紹介します。

- USBメモリの紛失

2020年6月、ある教育機関の関係者がテレワークを実施するために、USBメモリを持ち出して紛失する事故が発生しました。

USBメモリには児童や関係者の個人情報が保存されていたため、個人情報流出となりました。 - 第三者による画面閲覧

今までは会社のオフィスで業務をしていたため、画面を閲覧できる人は関係者に限定されていました。

しかし、テレワークになることによって、次のようなことがきっかけで情報漏洩に繋がるリスクがあります。

○ 電車やカフェで業務中に第三者に画面を見られてしまう

○ 家族が撮影した写真に、意図せずPCの画面が写りこんでしまい、それに気づかず写真をSNS等で公開してしまう - アクセス権限の設定不備

2020年12月、電子決済サービスを提供する会社において、サーバーメンテナンス時にアクセス権限の設定ミスによって不正アクセスされる事故が発生しました。 - ランサムウェアの感染

ランサムウェアとは、保存されているデータを暗号化して使えない状態にし、身代金を要求するソフトウェアです。

2017年5月に、あるランサムウェアが世界的に流行しました。

このランサムウェアはWindowsの脆弱性を利用して感染を広げており、セキュリティパッチを適用していない端末に感染し、被害が広がったようです。

また、2020年11月にもランサムウェアの攻撃によって、個人情報が暗号化され、それらのデータが流出した事件も発生しています。 - 無線LAN利用通信の窃取

ビジネスホテルなどの無線LANネットワークを乗っ取り、接続した利用者の端末に対して攻撃を行う、「DarkHotel」というスパイウェアが存在しています。

また、公共の場所に偽物のアクセスポイントを設置して、気づかずに接続した端末に対して不正アクセスを試みる攻撃も存在しています。 - テレワーク端末を踏み台にした攻撃

2020年5月、リモートアクセスで業務をしている個人所有端末から正規のアカウント情報が盗まれてしまい、オフィスのネットワークに不正アクセスされる事件が発生しました。

アクセスしていた個人所有端末自体が、攻撃者に乗っ取られてしまっていたため、組織内のファイルを閲覧された恐れがあり、180社以上に影響の恐れがあったとのことです。

このように、たくさんセキュリティに関するリスクが潜んでいます。

対策するには

多くのリスクがありますが、どのように対策していけば良いでしょう。

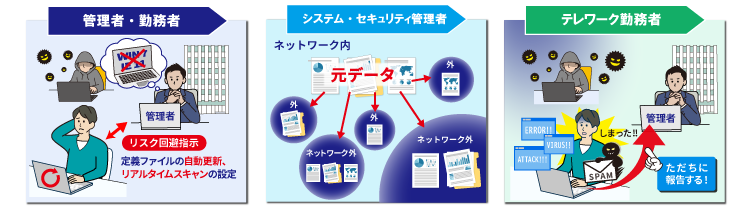

ガイドラインには「システム・セキュリティ管理者が実施すべき対策」と「テレワーク勤務者が実施すべき対策」が公開されています。

前述した事例にそって、見ていきましょう。

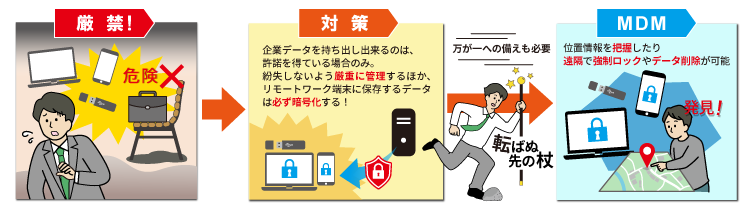

- 「USBメモリの紛失」に対する対策

テレワークの実施によって、本来の就業場所からパソコンやUSBメモリなどを外部に持ち出す機会が増加し、それらを紛失するリスクも高まります。

対策としては、次の内容が推奨されています。

また、ガイドラインには記載はありませんが、「紛失しないように気を付ける」のは大前提と考えてください。

- システム・セキュリティ管理者が実施すべき対策

○ USBメモリなどの持ち出しは業務上の必要性に認められた場合に限定する

○ テレワーク端末に保存するデータは暗号化するように周知する

○ 紛失・盗難に備え、MDMソリューション(※)などの導入を検討する

○ テレワーク端末の位置情報を管理するアプリケーションやサービスを導入する

○ テレワーク端末などの認証に複数回失敗した場合は、一定時間ロックやデータの削除を行うように設定する

※「MDMソリューション」とは「モバイルデバイス管理」(Mobile Device Management:MDM)を行うソリューションのことで、位置情報を把握したり、遠隔で強制ロックやデータ削除などを行うなど、多数のメーカーから製品がリリースされています。

- テレワーク勤務者が実施すべき対策

○ USBメモリなどの持ち出しは認められた場合にのみ持ち出す

○ テレワーク端末に保存するデータは暗号化する

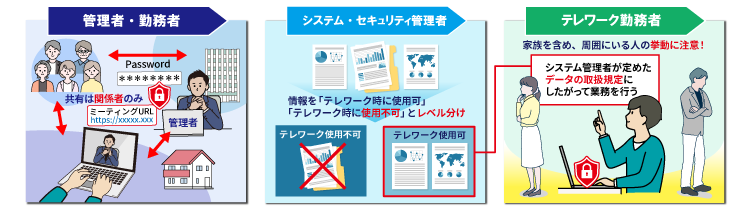

- 「第三者による画面閲覧」に対する対策

これについては、2つのリスクに対策する必要があります。

まずは「機密性の高い情報を家族や第三者に見られる」リスクに対して対策します。

それに対策できたとしても、「オンライン会議の画面共有で機密性の高い情報が表示された際に、第三者にスマートフォンなどで撮影される」というリスクが残ります。

そのため、プライバシーフィルターなどのぞき見を防止するような対策が必要となります。

推奨される対策は次の通りです。

- 管理者、勤務者の両方が実施すべき対策

○ オンライン会議の参加URLは会議関係者以外には公開しない

○ オンライン会議参加時のパスワード認証や待機室を可能な限り設定する - システム・セキュリティ管理者が実施すべき対策

○ 情報を「テレワーク時に使用可」「テレワーク時に使用不可」とレベル分けして周知する

○ テレワーク時に扱う情報については、取扱方法を規定し周知する - テレワーク勤務者が実施すべき対策

○ 家族を含め、周囲にいる組織外の人の挙動に注意する

○ テレワーク端末の自動ロックを設定する

○ 画面にプライバシーフィルターを張り付ける

○ テレワーク時に使用する情報は、定められた取扱方法にしたがって取り扱う

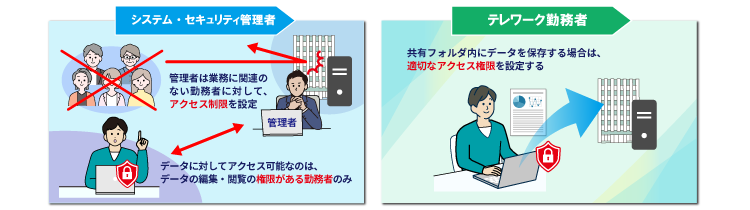

- 「アクセス権限の設定不備」に対する対策

アクセス権限の設定や管理が継続的に行われない場合、不正アクセスや情報漏洩につながる危険があります。

アクセス権限を変更する場合は、必要最小限に設定になっているか確認する必要があります。

また、クラウドサービスについてもアップデートなどで意図せずに設定が変わってしまう場合もあるため、アップデート内容を確認して意図していない設定に変わっていないかどうか確認する必要もあります。

推奨される対策は次の通りです。

- システム・セキュリティ管理者が実施すべき対策

○ データに対して閲覧・編集する必要がないテレワーク勤務者はアクセスできないようにする - テレワーク勤務者が実施すべき対策

○ 共有フォルダないネットワーク経由でアクセス可能な場所にデータを保存する場合は、適切なアクセス権限を設定する

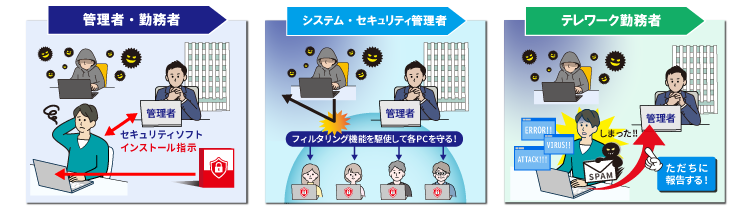

- 「マルウェアの感染」に対する対策

テレワーク端末で業務で使用するアプリケーション以外のものを使用しているとマルウェアの感染リスクが高まります。

テレワーク端末で利用を許可するアプリケーションを規定することや、業務上必要のないアプリケーションや不審なWebサイトへのアクセスを制限することが望ましいとされています。

推奨される対策は次の通りです。

- 管理者、勤務者の両方が実施すべき対策

○ テレワーク端末にセキュリティ対策ソフトをインストールし、定義ファイルの自動更新、リアルタイムスキャンがされるようにする - システム・セキュリティ管理者が実施すべき対策

○ セキュリティ対策ソフトやメールサービスなどに付属しているフィルタリング機能などを活用して、テレワーク勤務者がマルウェアを含んだファイルを開いたり、不審なWebサイトにアクセスできないようにする - テレワーク勤務者が実施すべき対策

○ 不審に感じたメールは開かずに、送信者に確認し必要に応じて報告する

○ マルウェアの感染などが発生した場合は、速やかに報告する

また、判断に迷う場合も報告する

- 「ランサムウェアの感染」に対する対策

データが暗号化され身代金を要求された場合、仮に身代金を支払っても復旧されない可能性があります。

同時に、犯罪者に対して利益供与をしたとみなされる危険もあり、身代金の支払いに応じることは推奨されません。

また、仮にランサムウェアに感染しても、別の端末などで業務が続行できるよう適切にバックアップを実施し、そのバックアップから復旧できるようにしておく必要があります。

推奨される対策は次の通りです。

- 管理者、勤務者の両方が実施すべき対策

○ OSやソフトウェアの自動アップデートを有効にするなど、アップデートを定期的に行うようにする

○ Windows 7などのメーカーサポートが終了しているOSやソフトウェアなどは使用しない

○ テレワーク端末にセキュリティ対策ソフトをインストールし、定義ファイルの自動更新、リアルタイムスキャンがされるようにする - システム・セキュリティ管理者が実施すべき対策

○ データのバックアップについては、ネットワークから切り離された環境で保存する

また、複数の環境でバックアップを保存する - テレワーク勤務者が実施すべき対策

○ 不審に感じたメールは開かずに、送信元メールアドレスに変なところがないか確認し、問題なければ送信者にも確認する

そのうえで、必要に応じて報告する

○ マルウェアの感染などが発生した場合は、速やかに報告する

また、判断に迷う場合も報告する

- 「無線LAN利用通信の窃取」に対する対策

公共の無線LANは利用者に対する認証がされていないものもあり、そのため利用者を標的として通信を傍受し、情報を盗み出す攻撃が想定されます。

推奨される対策は次の通りです。

- 管理者、勤務者の両方が実施すべき対策

○ データの送受信などを行う際は、通信経路が暗号化された方法(VPNなど)を使用する

○ 無線LANを使用する場合は、暗号化技術(WPA2、WPA3)を用いる

○ 無線LANの認証に使用するパスワードなどは推測されにくいものを使用する - テレワーク勤務者が実施すべき対策

○ メール、チャット、オンライン会議、クラウドストレージなどを利用する場合は、URLが正しいものかどうか確認する

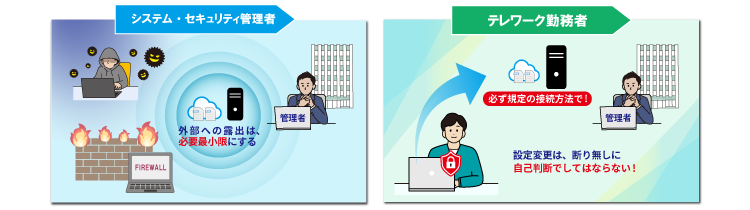

- 「テレワーク端末を踏み台にした攻撃」に対する対策

この事例の場合、テレワーク端末が踏み台にされており、対策をおこなうには「テレワーク端末自体のセキュリティ」が重要となります。

このため、「セキュリティ対策ソフトの導入」や「OSのセキュリティに係わる設定」などは当然必要な対策といえるでしょう。

その他、推奨される対策は次の通りです。

- システム・セキュリティ管理者が実施すべき対策

○ テレワーク端末のファイアウォールを有効化し、適切な設定を行う

○ オフィスのネットワークやクラウドサービスから外部への露出を必要最小限にする - テレワーク勤務者が実施すべき対策

○ オフィスのネットワークやクラウドサービスへの接続は、セキュリティ管理者が指定した方法を使用する。

○ セキュリティ管理者の許可なく設定を変更しない。

ゼロトラストセキュリティ

最後になりますが、近年では「ゼロトラストセキュリティ」という考え方が注目されています。

従来では「社内ネットワーク」に対するセキュリティと「社外ネットワーク」に対するセキュリティを分けて考えていたと思います。

ゼロトラストセキュリティでは、「内部であっても信頼しない、外部も内部も区別なく疑ってかかる」という考え方になり、社内のネットワークだとしても一切信頼せずに社外のネットワークと同じようにセキュリティを設けるというものになります。

「誰も信じない」ということで、少し残念な気持ちにもなりますが、内部の人間による不注意で情報が漏洩しているセキュリティ事故も発生しており、注目を集めています。

この考え方では、次の3点を軸に考えるのが特徴です。

- 内部ネットワークと外部ネットワークを区別せずにセキュリティを考える

- 強固な認証、厳重なアクセス管理

- 場所や端末などの制約・例外などを設けない

従来のセキュリティ、ゼロトラストセキュリティに限らず、「何かが発生してからでは遅い」ので、事前にセキュリティ事故を防止できるように考えていきましょう。

※ゼロトラストセキュリティはこちらで詳しくご紹介しています。