はじめに

当社は、統合ID管理ツール(ID管理(IDM:Identity Management)を担う)、自社製品の多要素認証システム(多要素認証によるユーザー認証とシングルサインオンを担う)、統合ログ管理ツール(証跡管理を担う)を扱い、主に IAM(アイデンティティ・アクセス管理:Identity and Access Management)とその証跡管理という観点から、ソリューションを展開しています。

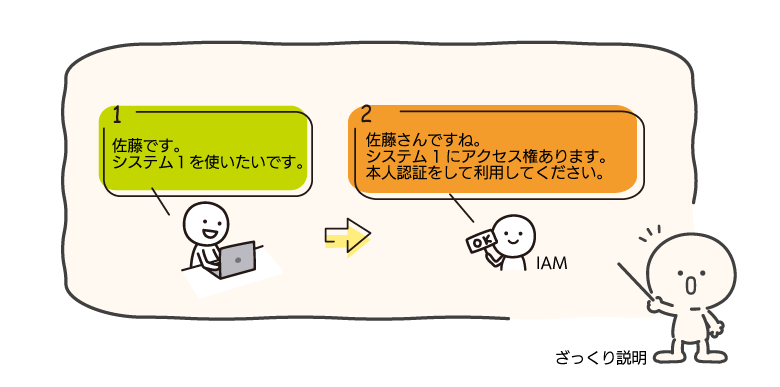

IAM(アイアム)は、ユーザーのアクセスを管理し、適切な権限を付与することを目的としています。具体的には、ユーザーの認証、権限の付与、アクセス制御などが含まれます。IAMは、システムやアプリケーションへのアクセスを効率的に管理し、セキュリティを強化するために使用されます。

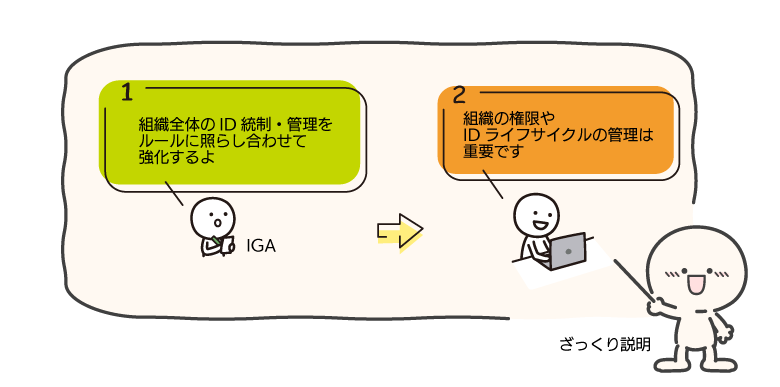

この中でアイデンティティのガバナンスと管理を強化することを目的とした、IGA(アイデンティティ・ガバナンス管理:Identity Governance and Administration)が注目されています。

IGA(アイジーエー)は、企業のポリシーと規制に準拠するためのガバナンスに対応し、アクセス権限状況の集約と可視化を行うことで、最適な状態を維持して統制するもので、今回は IAM と IGA の違いについて取り上げたいと思います。

IAM と IGA の違い

まず、IAMとIGAの違いを明確にしましょう。

これらはどちらも組織のアイデンティティ管理に関わる重要な概念ですが、その範囲や目的が異なります。

IAM(アイデンティティ・アクセス管理)について

定義

組織内におけるユーザーやシステムのアイデンティティ(識別情報)を管理し、適切なアクセス権を制御する技術およびプロセスで、ユーザーの認証、認可、およびアクセス制御を管理する

主な機能

- ID管理

- 認証(多要素認証)

- アクセス制御

- シングルサインオン(SSO)

効果

● 自動化による効率化

手作業で行っていたユーザー管理(各種システムのアカウント設定やアカウントロックの解除、パスワードのリセットなど)などが自動化できる。

● セキュリティ向上

ユーザーごとのアクセス権限を厳格に管理するため、ユーザーが適切なリソースに安全にアクセスできるようになる。

● ユーザー認証の強化

ユーザーごとのアクセス権限を厳格に管理し、多要素認証を適用することで、システムへの不正アクセスを防ぐ。

● ユーザーの利便性向上

シングルサインオンを適用することで、ユーザーエクスペリエンスを向上させる。

IGA(アイデンティティ・ガバナンス管理)について

定義

IAMを発展させ、ユーザーや役割に対してどのリソースへのアクセスが適切であるかを定義することで、組織全体のアイデンティティに関するガバナンスと管理を強化する枠組み

主な機能

- アイデンティティライフサイクル管理(IDの登録、変更、削除に至るまでのライフサイクルの確認と管理)

- プロビジョニング*1 や デプロビジョニング*2

- ワークフロー機能

- アクセス要求に対する自動対応機能

- 監査と分析・レポート

*1 プロビジョニングとは:

ユーザーが設備やサービスを利用できるようにための準備のことで、ID管理におけるプロビジョニングは、アプリケーション、システム、データなどに対するユーザーアカウントの作成、変更、無効化や削除をするプロセスを指します。

*2 デプロビジョニングとは:

プロビジョニングとは正反対のプロセスで、IDのライフサイクル管理の一環として、ユーザーの部署異動や退社によってアプリケーション、システム、データなどに対するユーザーアカウントのアクセスを削除するプロセスを指します。

効果

● 適切なアクセス権の付与と維持、および効率化

社員の入社から異動や退職まで、組織での役職や職務が変更となった場合に必要となるアクセス権が自動で更新されることで、新たな権限付与や不要な権限の削除に要する負荷を軽減

● コンプライアンス要件への準拠

IDの作成やアクセス権限の付与を、会社の規定に沿ったワークフローによって行うことで、違反リスクを極小化。アイデンティティライフサイクル管理によって、アクセス権限の最適化・可視化が行われ、適切な内部統制の証明となる。

● セキュリティリスクの軽減

ライフサイクル管理と定期的な監査によって、野良アカウントの作成が抑制されることで、セキュリティリスクを軽減する。

まとめ

今回は、IAM と IGA の違いについて取り上げました。

IAMは、ユーザーの認証とアクセス制御に焦点を当て、日々の運用を円滑にするための機能を提供します。IGAは、組織全体のアイデンティティ管理をより広範な視点から捉え、コンプライアンスやリスク管理といった側面も考慮します。

どちらが重要かという問いに対しては、どちらも組織のセキュリティと効率的な運用に欠かせない存在です。IAMが土台となり、IGAがその上に構築されることで、より強固なアイデンティティ管理体制を実現できます。例えば、IGAを活用することで、従業員の退職時に不要なアクセス権を迅速に削除したり、システムへの不正アクセスを早期に検知したりすることができるようになります。

最後に

IAM や IGA の具体例を、業界別に簡潔にご紹介します。

金融業界

・ユーザー認証とアクセス制御を強化し、顧客情報や取引データへの不正アクセスを防ぐためにIAMを導入

・従業員のアクセス権限を細かく管理し、不正なアクセスを検知するためにIGAを導入

医療業界

・患者の個人情報保護のためにIAMを導入。医師や看護師など、各職種のユーザーに必要最低限のアクセス権限のみを付与

・アクセス権の監査とコンプライアンス確保のためにIGAを導入

製造業

・工場や製造ラインのシステムへのアクセスを管理し、不正アクセスを防ぐためにIAM導入

・サプライチェーン全体のセキュリティ強化のためにIGAを導入。外部パートナーへのアクセス権限を細かく管理し、機密情報の漏洩を防ぐ

ITサービス業界

・ITサービス提供者のアクセス権を管理し、システムやネットワークへのアクセスを適切に制御するためにIAMを導入

・クラウドサービスやサーバーへのアクセスを管理し、コンプライアンスとセキュリティを強化するためにIGAを導入

当社DDSでは、ゼロトラストの実現の要となるアイデンティティに焦点を当てた、ゼロトラストセキュリティ対策ソリューションとして、

ID管理(LDAP Manager、ADMS)

多要素認証(EVECLOUD、EVEMA、Themis)

証跡管理(LogStare)

の各種ツールを取り扱い、これらを利用したID管理コンサルタントを展開しています。

アイデンティティを中心とした認証およびアクセス管理の効率化やセキュリティ強化をお考えの場合は、お気軽にお問い合わせください。

参考にしたサイト:

https://www.lanscope.jp/blogs/it_asset_management_emcloud_blog/20241226_24079/

https://www.gluegent.com/service/gate/column/iga-2/

https://www.iim.co.jp/security-report/no022

※記載の製品名は、各社の商標または登録商標です。