近年、サイバー攻撃や内部不正による情報漏えい事件が頻発しています。こういった状況下で注目されるIDとIT資産の管理を融合することで可能となる、ゼロトラスト・セキュリティモデルの考え方をベースにしたセキュリティ対策をご紹介します。

本記事は、2023年7月12日に展開した株式会社アエルプランニングとの共同制作によるホワイトペーパーからの抜粋です。ホワイトペーパーをご希望の方は、下記リンク先、または本ページ右肩のお問い合わせフォームからご連絡ください。

▶ホワイトペーパーお知らせページ

▶ホワイトペーパーお申込みページ

ゼロトラスト・セキュリティモデルの必要性

2020年以降、新型コロナウイルスの影響でワークスタイルが大きく変化し、リモートワークやオンライン会議、モバイルワークなど、直接対面することのない新しい働き方が広まっています。

この広まりとともに、従来のセキュリティ対策では対応しきれないセキュリティリスクが浮き彫りになり、何も信頼しない「ゼロトラスト・セキュリティモデル」が求められるようになりました。

このモデルでは、接続しようとするユーザに対して本人確認を求め、正規ユーザのみがアクセスできるよう制御し、デバイスもセキュリティ対策がされているか、正規のものであるか確認します。また、通常と異なる振る舞いや接続元が不審でないかも確認の対象となります。

従来のモノを中心に置いたIT資産管理も通用しなくなり、安全性を保つためにはユーザとデバイスの両方を管理し、必要に応じてアクセスを制御する仕組みが重要となります。

このIDアクセス管理とIT資産管理の連携が、現代の企業や組織のセキュリティにおける必須要件として求められるようになってきています。

IDアクセス管理

IDアクセス管理とは何でしょう?

IDの管理・認証・認可を統合して運用管理することを指し、IAM(Identity and Access Management)ともいわれます。

例えば、企業を例に取ると、入社から退職までの間に、アクセス先や属性(部門、役職など)によってIDとアクセス権(ファイル、フォルダ、サービスへの権限)が変化します。アクセス権は「フルコントロール」「書き込み」「読み込み」「作成」「削除」「実行」といった権限があり、これは社員の属性と対象のサービスやリソースに応じて調整され、事前に組織のポリシーで定められます。

IT資産管理

次に、IT資産管理とは何でしょう?

企業や組織内の資産やサービスを効果的に管理するための概念で、ITAM(IT Asset Management)ともいわれます。

具体的には、ハードウェア資産(PC、サーバ、ネットワーク機器、プリンタなど)、ソフトウェア資産(OS、ミドルウェア、アプリケーション)、ソフトウェアライセンス、保守、クラウド契約などの情報を統合的に把握し、適切に管理することを指します。

その目的は、セキュリティ対策、ITコスト最適化、コンプライアンス対策、IT統制対策などにあり、最近では、セキュリティ対策を強化するためにIT資産管理が注目されています。

その他セキュリティ対策では以下も重要とされ、IT資産管理への需要が高まっています。

①情報資産

情報資産はデジタルデータとして蓄積される企業の様々な情報を指します。IT技術の進化やデジタルトランスフォーメーション(DX)の進展により、企業は情報資産を適切に保護する必要があります。

②ソフトウェアの脆弱性管理

脆弱性情報が発表された際、どの資産に影響があるかを把握し、修正を行う必要があります。

③ソフトウェア部品の管理

ソフトウェア・サプライチェーン攻撃の増加により、ソフトウェア部品の管理が求められています。

IT資産管理は、セキュリティ対策や脆弱性管理、被害の原因特定などにおいて重要な役割を果たしており、今後も再整備が進むでしょう。

IAMとITAMの融合によるセキュリティ対策

ID管理はIT資産・構成管理の重要な要素の1つであり、特にPC管理において重要です。セキュリティ事故が発生した際には、被害を受けたPCの所有者を特定するために、正確なID情報が必要です。IT資産・構成情報は常に最新の状態に保たれるべきであり、IDのログを追跡することで、無許可のPCやクラウドの利用を検知することも可能です。

IT資産管理においては、全てのIT資産の現在の状態と情報を把握することが重要です。さらに、ゼロトラスト・セキュリティモデルの実現のためにも、最新のIT資産情報は役立ちます。IT資産管理は、調達、導入、運用、廃棄といったイベントに関連しており、ハードウェアやソフトウェア資産はこれらのイベントごとに管理され、情報が更新されます。

ID情報が割り当てられていない場合、単なるモノの管理になりかねません。IDの割り当てが必要ない場合でも、IT資産情報としては必ず用途と管理者(管理部署)を紐づけておく必要があります。

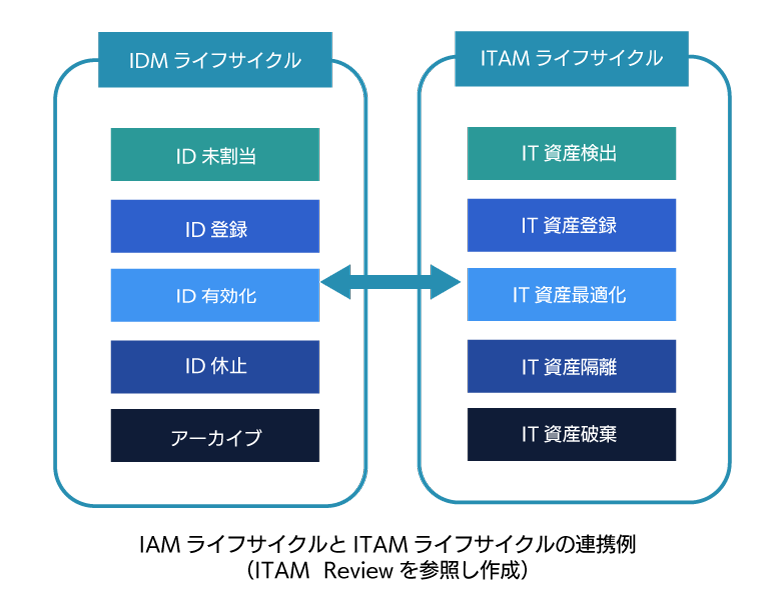

IAMライフサイクルとITAMライフサイクルの連携

最近では、IAMとITAMのライフサイクル管理を連動させるアプローチがグローバルで示唆されており、特にゼロトラスト・セキュリティモデルにおいて、ユーザとデバイスを紐づけて管理することが重要な要素の一つとされています。

ライフサイクルの具体的な連携例として、以下があります。

①従業員の入社時

ユーザの属性情報は人事システムに登録され、IAMシステムへデータ連携されます。これにより、ID情報とIT資産の割り当てが行われ、新しいデバイスやサービスの利用が開始されます。

②従業員の長期休暇と復職

従業員が長期休暇に入る際にはIDが一時的にアーカイブ化され、アカウント権限やライセンスが一時的に停止されます。復職時にはアカウントとライセンスが復活します。IT資産管理では、ユーザアクセスの不活性状態を監視し、必要に応じて処理を行います。

③従業員の退職

従業員が退職すると、IDは削除され、アカウントやライセンスも廃止されます。使用していたIT機器や情報資産も回収または削除されます。

このようにIAMとITAMの管理を連携することで、セキュリティや運用効率の向上が図られることになります。

IAMとITAMの融合に向けて

ライフサイクルのイベントにおいて、IT資産の適切な割り当てと解除などの一連の作業には正確な設計が必要です。常に全てのIT資産の最新情報を把握し、ゼロトラスト・セキュリティモデル実現のためにIDの使用状況を管理することが重要です。

このモデルでは「誰か」ですら信頼されないため、内部不正の発覚時にはIDの所有者や使用履歴を正確に追跡する必要があります。

IDが盗まれ、不正利用された場合の追跡も重要です。IAMとITAMの整合性だけでなく、ID関連のセキュリティインシデントに対する迅速な対応のためにもIAM・ITAM連携は不可欠といえます。

まとめ

ニューノーマル時代の働き方改革により、クラウド利用など多様なワークスタイルが広まり、効率的な働き方が可能になりました。しかし、クラウドサービスの利用増加に伴いセキュリティリスクが高まり、セキュリティ対策としてゼロトラスト・セキュリティモデルが注目されるようになりました。さらに、サブスクリプションライセンスやIT資産の総合的な管理には、ID管理とIT資産管理の融合が必要となります。

例えば、在宅勤務の際にBYODを使用する場合、物理的・コンプライアンス的な難しさがありますが、企業提供のIDを使用することで管理と制限が容易になります。また、ユーザの勤怠管理やクラウド利用の分析にも役立ち、シングルサインオンのログ収集と分析は不正アクセスの管理やコスト削減に貢献します。更に、多要素認証の利用やIDやIT資産の管理によってゼロトラスト・セキュリティモデルが構築できます。

今後理想とされるのは、新しい従業員の配属時に最適なハードウェアとソフトウェアが自動的に決定・調達され、アクセス権限やログイン権限が準備される環境です。異動や休職時にも従業員の情報更新と共にライセンスやアクセス権限が自動的に更新されていけばより望ましいでしょう。

※記載の製品名は、各社の商標または登録商標です。

※本記事は、2023年7月12日に展開した株式会社アエルプランニングとの共同制作によるホワイトペーパーからの抜粋です。▶ホワイトペーパーのお申込み