これまで、ID管理、IAM、IGAなどIDに関する記事をいくつかアップしてきましたが、今回は改めてIDとはなにか、アタックサーフェス(Attack Surface:攻撃対象領域)※ という別の視点からIDとの関連とその重要性を見てみたいと思います。

IDとは個人を特定するための「身分証明書」や「識別子」であり「個人を識別するための情報」です。

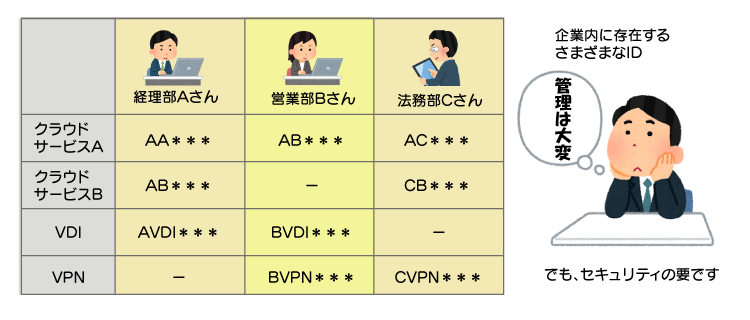

ご存知のようにIDは単一ではなく、私たちは社会人として、いくつものIDを使い分けています。行政サービスであればマイナンバーが基盤となり、商用サービスではECサイトやSNSのアカウント、企業内では社員IDを使います。つまり、一人の人間が複数のデジタルIDを持ち、シーンによって使い分けるのが当たり前になっています。

この多層的なIDの管理は、個人だけでなく法人にとっても大きな課題となっており、企業の情報システム担当者にとって、ID管理は避けて通れないテーマです。クラウドサービスの普及、リモートワーク、BYOD(個人端末利用)が進む中、社員やパートナーのIDをどう管理していくのかがセキュリティの要となっています。

ID視点で考えるアタックサーフェス

アタックサーフェス(攻撃対象領域)については、経済産業省が令和5年5月29日に組織のセキュリティ強化を目的として「ASM(Attack Surface Management)導入ガイダンス」※ を公表しています。

このガイダンスでは、外部からアクセス可能なIT資産(攻撃面)を発見し、それらに存在する脆弱性などのリスクを継続的に評価・管理する一連のプロセスとしてASMを定義しています。

攻撃面として基本的にシステムの外部に面した領域全体を指していますが、ここでは、システムやデータへのアクセス権を特定し管理するための基盤であり、攻撃者にとって重要なターゲットとなるIDについて確認します。

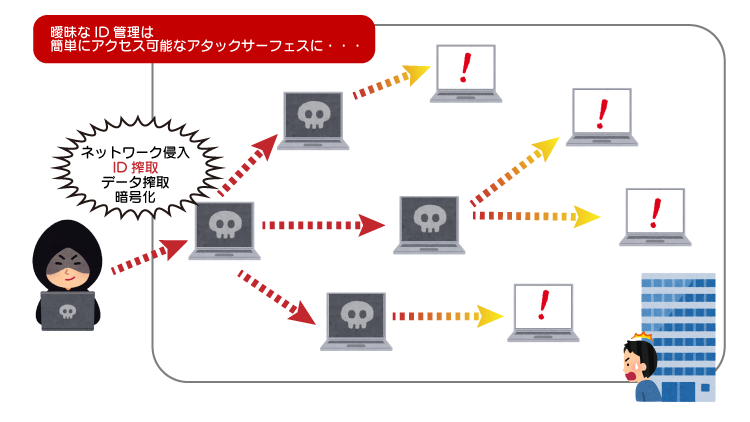

IT資産だけでなく、そこにアクセスするためのIDも攻撃対象としてみることができるのではないかと思います。侵入型ランサムウェア攻撃の手口も、

①攻撃者によるネットワークへの侵入

②攻撃者によるネットワーク内で侵害範囲の拡大

③攻撃者によるデータ搾取

④攻撃者によるデータの暗号化

⑤攻撃者による被害組織への脅迫

という手順を踏んでいることが多く、②の段階において、ID情報(ユーザーアカウントやサービスアカウント)を取得して権限昇格や横方向移動(他のシステムやアカウントにアクセスを広げていく行動)を行うことで、システムへの侵入を拡大できます。例えば、Active Directory(AD)などの誤設定、過剰な権限、隠れた管理者アカウントは、攻撃者から見れば「簡単にアクセス可能なアタックサーフェス」となります。

IDの複雑性がアタックサーフェスを増大させる

組織内には多数のユーザー、サービスアカウント、そしてマシンアカウントが存在し、これらが相互に複雑に連携することで、権限の境界が不明瞭になるという問題が発生します。この曖昧さは、結果として攻撃経路を増加させる要因となります。

特に危険なのは、たった一つの設定ミスや不適切な構成が、組織にとって最も機密性が高く、広範な影響力を持つ特権IDへの不正アクセスを許してしまう可能性がある点です。このような誤設定は、意図せずして攻撃者にシステムの根幹を掌握する機会を与えかねず、深刻なセキュリティ侵害に直結するリスクを内包しています。

このため、ID管理とアクセス権限の設定は、セキュリティ上、非常に重要です。システムを守るためには、以下のポイントを踏まえることが重要です。

最小権限の原則

システムを利用するすべての人に、仕事で必要最小限のアクセス権限のみを与えるようにします。こうすることで、もし誰かのアカウントが不正に利用されても、被害を最小限に食い止められます。

多要素認証(MFA)の導入

パスワードだけに頼らず、パスワード以外の複数の認証方法(例えば、生体認証など)を組み合わせて本人確認を行う多要素認証を導入します。これにより、ログイン時のセキュリティをさらに強化できます。

IDライフサイクル管理

IDの作成から、退職などによる削除までのプロセスをきちんと管理します。これにより、使われなくなったアカウントが放置され、不正利用されるリスクを防ぐことができます。

継続的な監視と見直し

IDやアクセス権限は、一度設定すれば終わりではありません。

● 定期的な見直しと棚卸し

従業員の異動や退職、組織変更などに応じて、アクセス権限が適切かどうかを定期的に確認し、不要な権限はすぐに削除すべきです。放置されたアカウントや権限は、セキュリティリスクの大きな原因となります。

● ログの監視

誰が、いつ、どのシステムに、何をしたかというログ(操作履歴)を常に監視しましょう。これにより、不正アクセスや不審な動きをいち早く検知することができます。

今回は、アタックサーフェスという視点からIDを捉えてみました。

ID管理については、当コラムでこれまでもいくつか取り上げてきましたので、以下を参照いただけますと幸いです。

| ID管理 | ID管理の基礎の基礎 ID管理システムの機能と選定方法 まずはこれだけ理解! IAMとIGAでID管理の世界を知ろう |

| IT資産管理との融合 | ID管理とIT資産管理の融合によるセキュリティ対策 特権ID管理とIT資産管理の融合による内部不正対策 |

【参照】

※アタックサーフェス(攻撃対象領域)

⽶国国⽴標準技術研究所(NIST)が発行しているガイドライン SP800-53 ※(組織と情報システムのためのセキュリティおよびプライバシー管理策)にて「攻撃者がシステム、システムコンポーネント、または環境に侵入したり、影響を与えたり、データを抽出したりすることを試みることができる、システム、コンポーネント、または環境の境界上の一連のポイント」と定義しています。

※SP800-53

IPAで「NIST SP 800-53 Rev.5 組織と情報システムのためのセキュリティおよびプライバシー管理策 Security and Privacy Controls for Information Systems and Organizations」として、日本語訳が公開されています。

https://www.ipa.go.jp/security/reports/oversea/nist/ug65p90000019cp4-att/begoj9000000bbdx.pdf

※ASM(Attack Surface Management)導入ガイダンス

総務省が5月にまとめた、ASMの基本的な考え方や特徴、留意点などの基本情報とともに取組事例などを紹介したガイダンス。正式名称は「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」。

https://www.meti.go.jp/press/2023/05/20230529001/20230529001.html

※記載の製品名は、各社の商標または登録商標です。