ゼロトラストセキュリティの考え方

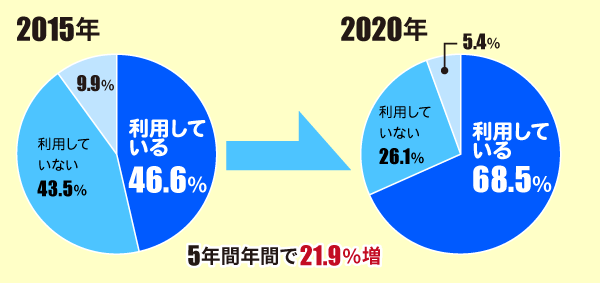

ニューノーマルな働き方の広がりでクラウドの利用が増えてきました。そこで最近注目されているのが「ゼロトラストセキュリティ」です。数年前から盛り上がりを見せているデジタルトランスフォーメーション(DX)の推進、コロナ禍で定着してきたテレワークなど、ニューノーマル時代の働き方が定着してきたことで、業務システムのクラウドシフトが進みクラウドサービスの利用が増加しています。

便利さの裏側に潜むセキュリティリスク

ニューノーマル時代の働き方では、多様なモバイルデバイスを活用するテレワークが推進されてきました。しかし、社外で利用されるデバイスは公衆無線LANのようなパブリックなネットワークに接続される可能性があり、これは企業にとってコントロールができないセキュリティリスクと言えます。

また、ノートPCやスマートデバイスの紛失・盗難はもちろんのこと、悪意を持った社員が容易にデータを持ち出すことができたり、社員のセキュリティ意識が低いと悪意がなくともパスワードを他人に教えてしまったり、といった内部不正による情報漏えいも懸念されます。

クラウドサービスによる利用端末の増加 〔出典〕総務省 通信利用動向調査 (企業編)

ネットワーク環境の変化による境界防御モデルの課題

従来型のオンプレミスシステムでは、サーバーに蓄えられた情報資産は常にファイアウォールの内側の社内ネットワーク内に存在し、社外からアクセスするためにはVPNを経由した接続に限られていることが通常でした。社内・社外の境界をファイアウォールで区切って不正侵入や情報流出を防ぐ、いわゆる「境界防御モデル」が中心でした。

ところが、テレワークが急速に広がり、クラウドシフトが進むことで境界防御モデルのセキュリティでは対応しきれなくなってきているのが現状です。多様なデバイスを使い、SaaS、PaaS、IaaSといったクラウドサービスを利用することにより、社内の情報資産と外部の境界が曖昧になり、境界内部も安全とは言えなくなってきました。マルウェアの感染リスクや、ネットワーク通信の盗聴、モバイルデバイスを踏み台とした社内ネットワークへの不正侵入のリスクが高まっているのです。

現在のデジタル技術の進歩は、コロナを機にニューノーマル時代に突入したこの数年で10年くらい進んだと言われています。この時代に即したセキュリティ対策として「ゼロトラストセキュリティ」が注目されています。

注目されるゼロトラストセキュリティのポイント

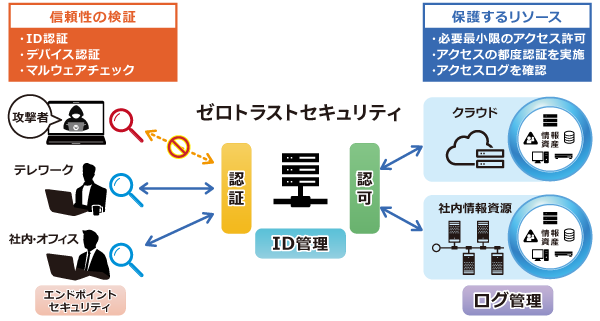

ゼロトラストセキュリティでは、「アクセスしてきている人は本当に本人なのか?」など、絶対に信用せず常に確認することを前提にしたセキュリティモデルです。ユーザーがアクセスできるITリソースを制御して安全性を高めることが重要な考え方です。

ゼロトラストセキュリティを実現させるためには「ID管理」「認可」「認証」「エンドポイントセキュリティ」「ログ管理」の5つのポイントがあります。

・ ID管理:個人に割り当てられるIDを正確に一元的に管理する。

・ 認可:ポリシーに沿った正しいアクセス権を設定する。

・ 認証:個人に割り当てられたIDに対してその利用者が正しいか確認する。

・ エンドポイントセキュリティ:デバイスがサイバー攻撃の踏み台となることを避けるため、デバイス毎に適切なセキュリティ対策を行う。

・ ログ管理:大量のログからユーザーのアクセス履歴を確認するとともに、ログを分析することで、サイバー攻撃の経路特定や影響範囲の調査を行う。

例えば、ユーザーがパスワードなどを使って認証し、情報にアクセスしてきたからといって、正しいユーザーとは限りません。アクセスしているデバイスも、正しいものか安全なのかなどアクセスする際の検証が重要となります。また、脅威の検知という点で考えると、ユーザーのアクセスや行動履歴の精査がしやすい状況を作っておくことも重要です。

あらかじめ危険な行動を検知しやすくしておくことで、未然にセキュリティ事故を防ぐことができます。確実な認証・認可の基本は、正しい方法でIDを発行し、IDの正当性・権限を維持管理できていることです。

本記事では、ゼロトラストセキュリティの考え方についてまとめてみました。

次回は、「ゼロトラストセキュリティの5つのポイント」について詳しく説明します。

本記事はDDSの公式ホームページ「ゼロトラストセキュリティモデルについて考えてみよう」を元に加筆・修正したものです