ゼロトラストセキュリティの5つのポイント

前回は、ゼロトラストセキュリティの概要編として、リモートワークやクラウドサービスの利用増加に伴い、従来の境界型セキュリティモデルでは安全性を担保できなくなっていること、その代わりとして、接続するリソースやアカウントを信頼せず常時確認するゼロトラストセキュリティモデルが利用されていることを説明しました。

今回は、ゼロトラストセキュリティモデルを司る5つのポイントについて、詳しく説明していきます。

1.ID管理

ID管理とは、社内システムやサービスを利用するアカウント情報(IDやパスワード情報、所属、役職などの属性情報)を管理することです。

IDにも、例えば社員が入社した際にIDを「登録」し、組織変更や人事異動などで権限を「変更」し、社員の転職や退職に伴って「削除」するといった「IDライフサイクル」があります。

IDライフサイクルに合わせて適切な管理が行われていないと、前任者や退職者がアクセスできてしまい、会社の重要情報が漏えいするということも発生しかねません。また、社内システムや利用するサービスが増えた場合、管理対象のIDが増えてしまい、管理者の棚卸にかかる作業量が増えてしまいます。作業量増加に伴う作業ミスが誘発される危険性も発生します。

このような問題点を解消するために、ID管理システムを導入する方法があります。システムの導入により、以下のメリットが得られます。

- 業務効率化

組織変更や人事異動などに伴うアカウント管理(登録・更新・削除)を効率化できる。 - セキュリティ強化

IDの一元管理と操作ログの確認により、不正アクセスや退職社員のIDが残っている状況を防ぎ、セキュリティレベルを大幅に向上できる。 - コスト削減

現状の人事システムとの連携を図ることにより、大規模変更時の反映処理を大幅に短縮できる。

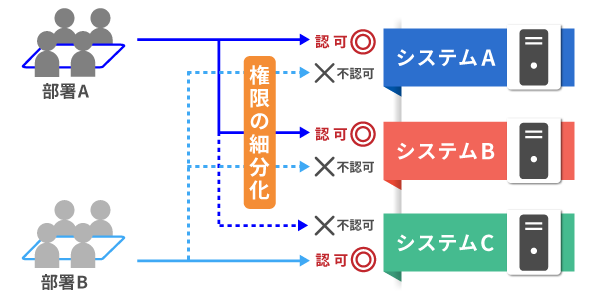

2.認可

認可とは、システムを利用するアカウントの所属、役職などの属性情報に応じて利用可能なシステムやデータを定めたアクセスポリシーなどを定義することです。

所属や役職などの属性情報ごとに機能や操作の危険レベルを定義し、認可レベルを設定する必要がありますが、認可レベルを決めるうえで「最小権限の原則」を徹底しましょう。

最小権限の原則とは、システムやアカウントに対して業務を遂行するための最低限の権限を与えるという原則で、仮に不正アクセスが発生したとしても、被害を最小限に抑えることが可能です。

認可に関するセキュリティ強化が必要なのは、サーバー管理のような一部の限定された社員が行う業務だけでなく、顧客管理システムなど一般社員向けのシステムについても同様です。誤った認可設定により、本来アクセスできないはずの情報が閲覧できてしまうと、機密情報の漏えいに繋がってしまう可能性があります。

顧客情報などの機密情報へのアクセスは、最小権限の原則に従い、できるだけ権限を細分化し、不要な権限を与えないことが大切です。

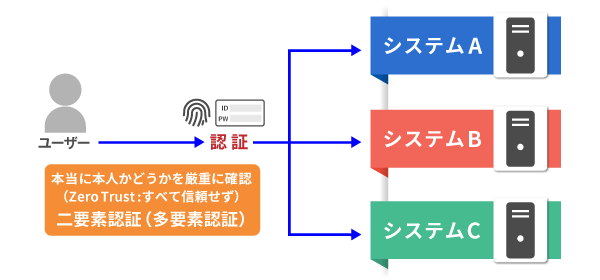

3.認証

認証とは、システムを利用するアカウントが、本当に本人なのかを確認することです。

従来の方式は、ID・パスワードによる認証が主流でしたが、この認証では、パスワードが漏れてしまうと他人に成り代わりシステムに入れてしまいます。ID管理や認可をがっちり固めたとしても、認証のレベルが低ければ元も子もありません。

最近では、生体認証を組み合わせた二要素認証を行い、確実に本人であること確認する方法が利用されるようになってきました。

*参考: 本サイト「多要素認証とは?二段階認証との違い」

4.エンドポイントセキュリティ

エンドポイントセキュリティとは、PCやスマートフォン、タブレットなどの端末に保存している情報をサイバー攻撃から守ること、また、端末自体がサイバー攻撃の踏み台となることを避けるために、端末ごとに適切なセキュリティ対策を行うことです。

働き方改革やテレワークの普及によって、社内システムで守られていた端末が外に持ち出されることが増えました。屋外や家庭で社内と同レベルのセキュリティを担保することはできないので、PCやスマートフォン、タブレットなどの端末(エンドポイント)のセキュリティ対策に注目が集まっています。

エンドポイントセキュリティとして、主に以下の2つの機能があります。

-

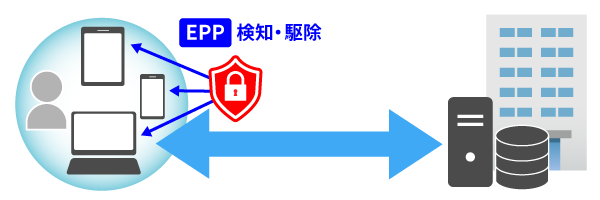

- EPP: Endpoint Protection Platform

マルウェアの感染を防止する製品で、端末や組織内に侵入したマルウェアを検知し、自動的に駆除する機能を持つ。従来のウィルス対策ソフトウェアのこと。

- EPP: Endpoint Protection Platform

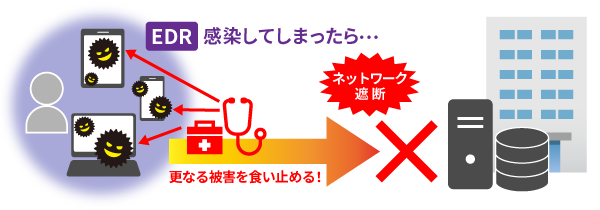

- EDR: Endpoint Detection and Response

マルウェアに感染してしまった後に被害を食い止める製品で、不審なプログラムをあらかじめ停止させ通信を遮断したり、侵入に使われた脆弱性や感染範囲などを調査する機能を持つ。

5.ログ管理

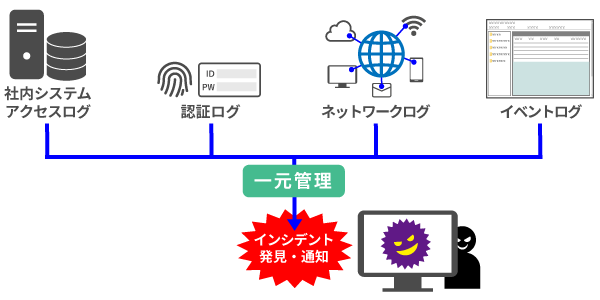

ログ管理とは、さまざまなログからサイバー攻撃の経路特定や影響範囲の調査を行うことです。

ログと言っても、社内システムやクラウドサービスの種類や個数、端末の台数によって、収集される情報はさまざまあります。

- 社内システムやサービスごとのアクセスログや操作ログ

- 認証時のログ

- サーバー、端末のイベントログ

- ネットワークログ など

ログごとにフォーマットが異なりますし大量に出力されるため、人力で収集、分析することは非常に困難です。そこで、大量のログを集めて一元管理し、リアルタイムにセキュリティインシデントを発見、通知するSIEM(Security Information and Event Management セキュリティ情報イベント管理)の利用を検討してみてはいかがでしょうか。

大量のログを自動収集して時系列で分析し、リアルタイムで脅威となりうるものや、普段とは異なる異常な動作を検知した場合にその結果を管理者に通知することで、すばやいインシデント対応が可能になります。

まとめ

ゼロトラストセキュリティモデルを司る5つのポイントをまとめてみました。ゼロトラストセキュリティモデルを導入する一助となれば幸いです。